知识点

CTF密码学常见加解密总结

CTF中Crypty(密码类)入门必看

ctf从零到入门0x04:(转载)ctf中最全的(脑洞大开的加密方法)

CTF隐写总结!

CTF常用隐写套路

bugku

隐写

解压得到一张图片,放在winhex里看看

89 50 4E 47PE头是png照片的,就是说没有可能照片中嵌入了Exif信息

在查看PNG文件格式时,IHDR后面的八个字节就是宽高的值

将图片放在Linux下,发现是打不开的,说明图片被截了

将图片的高改成和宽一样,即将A4改成F4,然后另存为

打开刚存的图片就可以得到FLAG了

隐写2

一样binwalk分离

得到一个需要密码的flag.rar,根据提示,密码是纯数字,直接爆破就好了。

解压后,得到的图片扔进winhex,发现疑似flag: f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

还需要再base64解码一下。

解码的时候,不能带flag和{}字符

telnet

解压得到一个后缀是pcap的文件,直接wireshark打开,根据题目提示,直接找telnet,然后点追踪流,ok。

眼见非实

放到winhex中,发现有50 4B 03 04这是压缩文件的头,还有.docx格式文件,应该压缩包里有一个文档,改文件后缀为.zip,解压得到文档.

得到眼见非实.docx是打不开的,放到winhex中发现还是zip格式的文件

继续改后缀为.zip,然后解压得到一个文件夹

然后在word->document.xml中找到了flag

啊哒

解压后发现一个图片,应该是有别的东西,分离试一下。

分离出压缩包,然而需要密码。又要爆破?但是没有提示啊,扔进winhex看一下,发现

改成txt试一试,发现什么鬼?

。。。。原来密码要靠前面的东西。

在最开始的图片,查看属性:

这个东西拿去转一下

十六进制转文本,发现密码?

成功了。。。。。。

又是一张

放到winhex发现这个 Exif

老方法:分离

emm不知道为啥分离信息有了,就是没有出现预计的东西。一个都没有。跟着大佬们用kali做一下分离

成功了,kali就是厉害啊

分离好之后,就出来flag了

猜

直接百度搜图

宽带泄露

提示信息,之后会用到

发现下载的是一个 conf.bin的文件,百度后发现是路由器的备份配置文件,用工具Router_Pass_View可以直接打开

之后由于提示是宽带用户名,直接 ctrl+F 搜索 username 即可得到 flag

多种方法解决

关键字 image:data:image/jpg;base64,

尝试过改成图片格式,不行。

查看之后发现,是用解密,然后转图(二维码)

转成txt文件,然后解密

在线解密转图网站:http://imgbase64.duoshitong.com/

还是要联系题目提示呀。 这样比较容易想到是利用base64转二维码

linux

解压后,得到一个flag文件。但是需要别的程序才能打开。

emm,题目提示为linux基础,可以说是毫无基础咯。

竟然可以这样操作。。。。。

linux2

这是提示。

emm,倒腾了一会。

结果竟然只是用winhex查找文本就找到flag。

和linux有啥关系噢。这名字取的,感觉在误导。

隐写3

emm没分离出来

winhex查看,果然比较纯。

看到IHDR,结合这个图片,确实有可能下面被隐藏了,改一下大小。

ok,看到flag。

竟然和之前的题一样!!!

爆照

binwalk分离后,有好多8.

而且还有一个提示:排序。

打开第一个8文件发现,末尾有flag四个字符,那再去别的文件找找?

结果并没有这么简单的拼接flag。别的文件并没有像flag的字符。但是我发现88这个文件有熟悉的几个字符:exif 说明可以再分离。那应该是8这个文件分离一次,88分离两次以此类推!

emm,还以为我推理错了,结果只是windows下不太行。

kali掏出来,放到kali里面还能看到88这个文件有二维码?可以啊,linux还是很给力的东西啊。

好的,我推理不太正确。那个88文件,二维码直接扫就好了。

但是这些文件确实有包含东西。

发现8888可以分离出压缩包,搞起!解压发现二维码,扫描出东西。

888这个文件原来要看属性。emm看来要养成有事没事看属性的习惯。

查看属性,没看到啥。emm果然要改成图片,才能看到有用的信息。

也有大佬说

通过vim查看888文件,包含<?xpacket begin ……,这是图片一些有关图像属性的信息。

所以改成图片看属性。

base64搞一下

然后就开始组合flag了

根据提示:flag格式 flag{xxx_xxx_xxx}

得:flag{bilibili_silisili_panama}

可以可以,这题有点东西emm

想蹭网先解密码

根据提示,可以补全手机号码。别的我就不知道了。

题解:

首先下载wifi.cap 文件,密码为手机号,给了前7位1391040,电话号码一共11位,用脚本生成一个四位数的密码然后加入前缀就是我们的密码字典文件了。

跑脚本:

1 | ## -*- coding: utf-8 -*- |

得到我们的字典:wordlist.txt

大佬说:

首先放到wireshark查找,发现很多802.11协议,然后百度了一下802.11具体是啥,然后wifi认证的话重点是在WPA的四次握手,也就是eapol协议的包,使用规则过滤

然后可以利用wifi.cap专用破解工具aircrack-ng -w “字典文件” “.cap 文件”进行破解 wifi.cap 文件密码。得到 KEY。

选择第3个,WPA

图穷匕见

图穷flag见,就是说flag在图片的末尾,找到jpg的文件尾FF D9,发现后面还有很多数据

将FF D9和前面的数据删除,将剩余的另存为txt文件,使用Notepad++打开

数据按16进制->ASCII方式解码,步骤:插件->Converter->(HEX->ASCII),解码之后得到类似于坐标一样的信息

提示还说了会画图吗,把这些坐标绘成一张图,用gnuplot工具绘图,gnuplot能识别的格式 坐标x 坐标y

使用脚本将()和,替换掉

1 | with open('1.txt','r') as file: |

然后将paintpaintpaint.txt放在kali中使用gnuplot工具绘图

扫码得到flag

细心的大象

属性明显有信息

base64加密了。

TVNEUzQ1NkFTRDEyM3p6 ->MSDS456ASD123zz

先留着,可能是密码之类的

有exif,分离一下。

里面有一个加密的压缩包,果然密码就是前面解密的那一串东西。

得到的图片一看就是被截断了,改一下flag就出来了。

账号被盗了

跟着writeup做。

利用burpsuite抓包,修改cookie值,让我们得到admin身份。

然后就可以发现它里面有一个软件。下载出来。

运行程序,账号密码随便写(但也不能太随便,不然会提示输入正确的账号密码,应该是账号密码长度不够,之前随便输了一个123)

抓包分析,tcp流,盯着 user,pass,拿去解密。YmtjdGZ0ZXN0QDE2My5jb20= -> bkctftest@163.com

YTEyMzQ1Ng== ->a123456

拿着账号去登入邮箱

得到flag

听首音乐

使用audacity工具打开,发现是音频+摩斯密码

将摩斯电码记录下来(记录的时候一定要看仔细)

摩斯解码,直接提交就ok

摩斯密码在线解密

做个游戏

这题和攻防世界里面的一题是一样的

这题是一个java写的程序直接反编译走起。

就发现flag了。提交发现不对,可以看到flag后面有一个’=’这个字符。

这是base64加密过的,将{}里面的拿去base64解密,就可以了。

最后的是解密完是:DajiDali_JinwanChiji

闪的好快

这个下载完用工具搞定

逐帧扫码就可以了,总共有18个

SYC{F1aSh_so_f4sT}

猫片

新的知识呀。

摘自:bugkuCTF—杂项—猫片(安恒)

然后保存bin

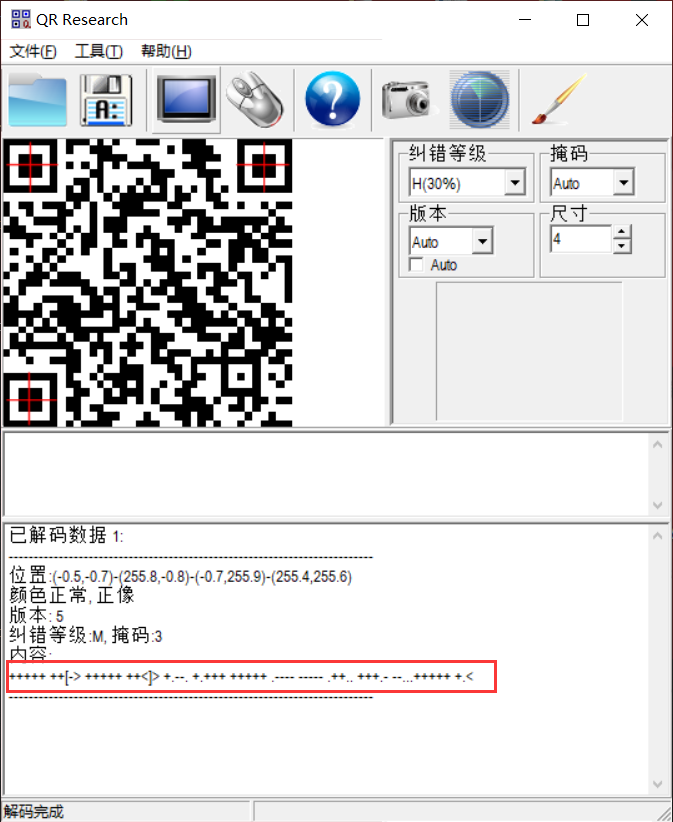

winhex打开,看文件头是png格式的。但是PNG (png)的正常的文件头:89504E47,所以们将他前面的FFFF删掉保存退出。然后改后缀名打开,发现只有一半的二维码,改下高度试试。

在查看PNG文件格式时,IHDR后面的八个字节就是宽高的值

用手机就扫出来,是百度网盘上的一个flag.rar文件。

emmm,用QR扫的时候没出来,老老实实把宽高改成一样,就能扫出来了。

但是看别人的题解发现:

接着我们就得到一个二维码了,但实际上这个是扫不出来的,还需要对这个二维码进行反色处理,才能进行扫码,这里可以使用Q Research工具直接得到一个链接:https://pan.baidu.com/s/1pLT2J4f

emm我真是走运,学了一下,用windows自带的画图就可以了

画板按“shift”+“ctrl”+“i”进行反色之后再扫码,

下载后解压得到一个文本,写着:flag不在这里哦 你猜猜flag在哪里呢? 找找看吧

那应该是这个压缩包有东西在里面吧,试试放到winhex查看rar文件

这里看到这个 pyc 感觉是不是没把这个搞出来呀,试一下分离,没搞出来。

原来提示:

hint:LSB BGR NTFS

还有一个NTFS没有用上

根据大佬的说法,这是一种流隐写,需要用到工具 ntfstreamseditor,

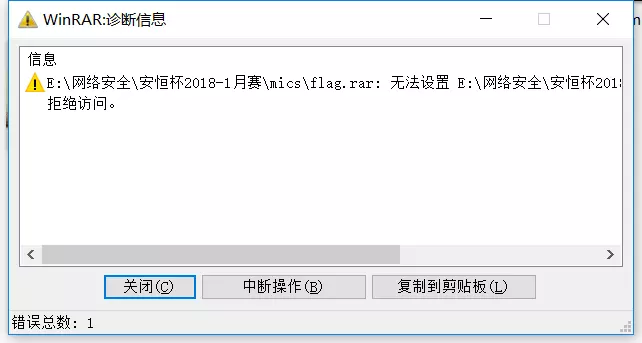

大佬还说这里还有一个坑就是,这压缩文件一定要用winrar来解压才会产生这样的效果

但是我没看到。

接着用ntfstreamseditor,查看解压的文件夹里面的数据流,然后把他导出来.

得到一个pyc文件,也就是py编译后的文件,因此需要扔到网上去在线反编译一下

(似乎可以用卡里工具?将得到的pyc文件用uncompyle6反编译之后得到py文件)

网址

根据它的加密写出对应的解密脚本

脚本跑一下得:

flag{Y@e_Cl3veR_C1Ever!}

完成了。

白哥的鸽子

修改文件头,加.jpeg后缀。看到图。 并且在winhex看到熟悉的exif。分离走起,没有东西。

再看winhex,结尾好像有点东西

当3组的时候,出来了

flag{w22_is_v3ry_cool}

come_game

一个游戏,随便玩了一下。之后想放到工具里,但是不是jar程序。

结合提示应该是只要通关就行了,当然应该不容易过。等会应该要修改数据过的。

发现玩了之后,出现文件

可以发现玩第一关的话会出现一个save1,第2个的时候出现save2,

这里的2应该是值关卡,我们往后调一下它的值

我们修改第三个的save3的关卡值为4,进去之后到load那读取一下进度,发现到了下一关。

接着改成35代表的第5关

load那读取一下进度,就出来flag了

flag{6E23F259D98DF153}

提交之后没有成功,不知道原因,但是看了大佬之后发现。

SYC{6E23F259D98DF153},原来是格式有问题。

多彩

看了wp,知道是N1CTF2018 的Lipstick 不简单!!!

这道题没啥思路,不太懂。

再结合图片的名称lipstick(口红),百度一下,发现YSL是个化妆品品牌。

用data extract提取数据,发现

保存bin。并且改成zip。

发现文件损坏,丢到winhex发现,文件头有问题,改一下,可以看到里面有flag文件了,但是解压的时候还是会报错。

看网上说是要用7z解压,试了下,发现要密码。而且这个不是伪加密,只能从图片中找信息。

然后。。。。。。。

我靠,恶心,这脑洞。。。

看wp:https://www.secpulse.com/archives/69465.html

还要搞口红色号 我醉了,不做了。。

旋转跳跃

这题是音频隐写,直接用工具。题目告诉我们key了 key:syclovergeek

那就用MP3Stego执行命令:Decode.exe -X sycgeek-mp3.mp3 -P syclovergeek

得flag:

SYC{Mp3_B15b1uBiu_W0W}

普通的二维码

扫描二维码后,得到内容是: 哈哈!就不告诉你flag就在这里!

那看来flag就是用这个图做文章了。丢尽winhex结尾有一串数字,没有比8大的,应该是8进制,转16进制

cc6c3099cf648309d8ca5f3c8c0aa5f281e4be73319c8d2703a17c9e743197ca86f2f950ca6e2f904e663349a4427d

再转ascii码的时候是乱码了

其实这里要理一下思路,不能用工具乱转。

8进制先转成10进制然后再转ascii。但是这里不能惯性思维啊!平时的时候是两个16进制直接转ascii。忘记了其实转ascii的时候都要想一下怎么转才行。

别人的思路:

16进制的惯性思维,让我以为这里也是两两一对的转换,转换出来自然不正确,一堆乱码,后来发现两位的8进制数据最大077(数字前加0表示8进制),转换成10进制63也表示不完ascii码表上的字符啊,而且126刚好也是3的倍数,所以三个一组来转换,如下脚本:

1 | f=open("1.txt",'r') |

乌云的验证码

这个用stegsolve后,

(细心的还可以发现red0,green0,blue0左上角的您好上面好像有什么隐藏的东西)

用之前学到的东西试一下,得到flag

神秘的文件

解压得到一个flag压缩包,和一张图。压缩包加密了,应该是图上有密码。

对图整了一会,没出来。

结果是爆破就行?

参考文章,学到东西,值得一读

[]https://www.cnblogs.com/ECJTUACM-873284962/p/9387711.html

记一道明文破解的漫长斗争史

在明文攻击时,要注意压缩成同类型。这题用的是winRAR。

口令解出来是 ‘q1w2e3r4’

解压得到flag文件夹后,里面的word没有flag。需要找word隐藏的信息了

放winhex,看到PK 字样。 改后缀,解压

找到疑似flag

ZmxhZ3tkMGNYXzFzX3ppUF9maWxlfQ==

base64 解密

flag{d0cX_1s_ziP_file}

论剑

怀疑人生

改后缀,解压后。得到三个东西。

第三个扫描一下就能出来:12580}

这应该是flag的尾部。因此可以猜测三个东西分别由一部分的flag。

第一个压缩包,好像是直接破解。要好久。

第二个图片的末尾处,有pk字样。修改后缀,得到一个文本

1 | ..... ..... ....! ?!!.? ..... ..... ....? .?!.? ....! .?... ..... ..... |

查了一下是Ook加密

解密网站j

解出来是3oD54e

这个应该是中间部分

但这个竟然还是加密过的,而且是base58.。。。

在线base58

解出来是

misc

就等破解完拿到flag的前面部分了

攻防世界

参考:

https://www.jianshu.com/p/7f20df275efe

ext3

这题用到Linux的知识吧。

将linux系统光盘放在linux下,在linux光盘目录下使用strings linux|grep flag,查找与flag相关的文件;root模式下使用mount linux /mnt命令将linux光盘挂载在mnt目录下,切换到mnt目录,使用cat O7avZhikgKgbF/flag.txt命令即可对flag内容进行读取,发现是一个base64编码,解密后得到flag.

打开pdf,鼠标在里面晃一晃,就发现图后面疑似有文字。

复制出来就是flag。

give you flag

一个动图,他在最后面有一个一闪而过的二维码。

用stegsolve的查看帧的功能模块查看,发现一个缺少三个定位部分的二维码,将其补全,扫一扫即可。

懒得补全了,就这样吧。。。

stegano

下载 PDF 在火狐浏览器打开,控制台(ctrl+shift+k)输入:

document.documentElement.textContent

看一下内容,会有一串

BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB

做个可以改成摩斯电码(之前有一题是全部都是0和1,和这题一样的,都是替换完得到摩斯电码)

认真看一下,发现解密后得到flag了

根据要求改下flag格式,成功。

SimpleRAR

压缩包解压出来,提示损坏,得到flag.txt并没有flag。用winhex查看压缩包。

发现里面应该有图片的,因为损坏没解压出来。

winhex里面可以看到,txt文件结束之后就是png文件的开始了,这里我已经改过了,原来是A8 3C 7A,

这个是RAR对png文件头的编码,于是把原来的7A改成74,保存,重新解压;

就会多出一个图片,winhex查看是gif格式的,于是改一下后缀

还是没有东西,上工具。

gif的,逐帧看一下,竟然有二维码,是残缺的。结合提示,应该还有一半需要拼接上去。

emm,竟然要用到ps。

醉了,分离出来,找不到二维码。

心态炸裂,弄不出来。

放着吧,思路是两个图分离出来得到两个一半的二维码拼接起来。然后再把角给补全下就好了。

坚持60s

这题是一个java写的程序直接反编译走起。

就发现flag了。提交发现不对,可以看到flag后面有一个’=’这个字符。

这是base64加密过的,将{}里面的拿去base64解密,就可以了。

最后的是解密完是:DajiDali_JinwanChiji

要玩的话也可以,直接运行,移动到右边的边界,露出一条缝那样,露出很小很小,它是不会被判断碰到的,但是不能完全移出去,不然回不来。

而且根据代码知道,要计算好时间,超过69s也不行。要控制60s-69s,出来自杀就行了。

gif

解压得到104张黑白图,应该是白为0黑为1.

第一个想到的是摩斯电码,但是没有东西表示空格啊。

所以应该是二进制01,拿去转成16进制,再转成ascii码就好了。

二进制8个为一组。我直接拿去在线转换了,竟然可以!棒!

在线工具

掀桌子

网上找的解密代码

1 | string = "c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2" |

每两个一组,将16进制转换为10进制,减去128以后输出 ascii

运行后得到:

Hi, FreshDog! The flag is: hjzcydjzbjdcjkzkcugisdchjyjsbdfr

所以

flag: hjzcydjzbjdcjkzkcugisdchjyjsbdfr

如来十三掌

发现是一个佛经。用在线工具 与佛论禅解密:

得到疑似base64编码

MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9

想到题目名为“如来十三掌”,可能需要用到rot13加密

1 | #简单的说就是通过将输入的原字符串ASCII+13/或者ASCC-13: |

运行后得到的字符串拿去base64解码就得到flag

总结:首先需要找到“与佛论禅”对文字进行解码,很多时候就直接卡在这一步了,然后要根据题目名称联想到rot13,还要观察出是经过base64编码,让后还能将这两个组合起来,才能得到flag。

base64stego

1 | 若是遇到压缩包解压需要密码的时候先放在WINHEX中看看是不是伪加密,只要对比两部分的全局方式位标记,若第二部分是09 00,那就把09修改为00就好 |

这里我直接试了用binwalk分离的方法,果然给力。

得到的文本,查了之后知道是base64隐写,用python2通过脚本解密得flag

脚本用linux实现了,windows的可能是python3的老报错。

功夫再高也怕菜刀

下好之后我的360报信息说要解密密码?下的不是流量包嘛?竟然有压缩包,看来不简单。分离试一下。果然有压缩包,但是需要密码,会不会是伪加密,试试直接用foremost分离,不行。老老实实找密码。

回到这个流量包,用winshark打开文件,筛选数据,在搜索框搜索flag.txt(快捷键ctrl+F),

搜寻包,并进行分析,ctrl+N选择下一个筛选内容。当找到1150这个包时,发现了一个图片,6666.jpg。

通过tcp跟踪流,将图片分离出来

将FFD8FF和FFD9将之间的字符全部复制,然后新建winhex文件,粘贴复制的字符,保存为.jpg文件。(可以先复制下来,再利用nopd++或者sublime找到FFD8FF和FFD9)

粘贴到winhex 的时候要注意粘贴类型为hex。

之后就可以得到了

最后的flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

签到题

base64解密得到

一串字符

应该是栅栏密码,我去栅栏失败了

原来前面还有一层凯撒,我去,以为签到题没这么多层的哎。

而且凯撒的时候还要注意到题目是 SSCTF的,所以要选择SSCTF那个去栅栏

##easycap

追踪tcp流,结束

Avatar

对图片信息进行破解的命令如下:outguess -r /root/angrybird.jpg -t 1.txt

-r是解密(加密是-d) ,后面接文件 1.txt是将解密的内容存放在这个txt文件中,

解密前后分别ls查看一下就会发现多了这个文件 ,这里直接cat查看

We should blow up the bridge at midnight

这个就是flag,直接提交就可以了。不需要加格式

that is this

这题对文件头不熟悉,白忙活半天了。

但是下载下来的文件就是gz结尾的,我没关注。

解压出来的文件要改成gz才行。我对这个文件分析了半天没看成它是gz文件头

之后出来两个图,要把它合并就出来flag了

新学到了知识!!!

Training-Stegano-1

用winhex最底下直接就是flag。

Look what the hex-edit revealed: passwd:steganoI

我还瞎整了一会

get the key

可以看到很多key的文本

第一个应该是最全的。每一个应该会少一行。

那用第一个的去试试。

第一行的就是了

SECCON{@]NL7n+-s75FrET]vU=7Z}

Test-flag-please-ignore

666c61677b68656c6c6f5f776f726c647d

转ascii完事

flag{hello_world}

Excaliflag

工具完事

glance-50

这题又是新的东西呀。要逐帧获取图片,然后拼接。

原本是用网上的脚本,但是有点问题。。。好像没合并成功,报错了。但是图片都搞出来了

后面知道可以用kali命令

参考:

拿到一个gif图片,很窄(宽2px),无语。

我们可以先把gif分解开,kali的convert命令可以,也可以用其他的工具:convert glance.gif flag.png

总共分离出来200个图片。

这么窄的图,难道要横着拼起来?

于是又用到一个工具:montage,这个工具用法很多,也很强大

用命令:montage flag*.png -tile x1 -geometry +0+0 flag.png

-tile是拼接时每行和每列的图片数,这里用x1,就是只一行

-geometry是首选每个图和边框尺寸,我们边框为0,图照原始尺寸即可

————————————————

原文链接:https://blog.csdn.net/zz_Caleb/article/details/89490494

4-2

这题用到了字频分析

网站

flag{classical-cipher_is_not_security_hs}

embarrass

折腾半天没成功,结果是只需要一条指令就可以了

strings misc_02.pcapng | grep flag

notepad++打开搜索flag也能找到

实验室考核

misc2

丢进去winhex,发现是压缩包,解出来是一个音频和二维码。

二维码扫出来的是一个brianfuck拜编码。

1 | +++++ ++[-> +++++ ++<]> +.--. +.+++ +++++ .---- ----- .++.. +++.- --... |

https://www.splitbrain.org/services/ook

翻译出来是

201902252228

然后就是处理音频了。

用到了

得到:

flag{PrEtTy_1ScC9012_gO0d}

百度一下是html编码。解码搞定

flag{S022y4orr5}

misc3

这题看了没思路。跟着题解做一遍

放到winhex里是一堆乱码,不懂。用notepad打开,发现是当铺密码。

拿去解密得到一串数字

63154302635731623246716034145162324651403206116234541146310711606314115230060154324661406106430631575

发现没有比8大的数,应该是八进制,转成16进制是

在线解

666c61677b39353738386539353530343139396133323938666135303036353630623463337d

再转成flag就出来了

flag{95788e95504199a3298fa5006560b4c3}

misc4

按照题解做一遍:

看到一串1 0 感觉可以变成摩斯电码。

摩斯电码解密出来后,是base32.也可以根据提示推断出来。

得到一串字符串,是栅栏密码,解密一下就好了

每组字数为9时得到flag:

flag{41e07a7e714db677cbd22b8d82039cd4}

misc5

用winhex发现,既有 PNG文件的开头:89504e47 ,又有类似 ZIP文件的开头:504b01314

删除 89504e47 ,文件后缀添加为 .zip后尝试解压,但是文件会损坏,

但是能解压出一个password。

IafFRlviO

应该是被加密过的密码

所以要修改 504b1314 为 504b0304 ,可以成功解压。但是需要密码。

emm突然发现这样也能看到里面的文件,拿到password.txt,但是拿不到那张图,密码是加刀图上的。

好吧,好像这是伪加密。搜索 504b0102 ,将后面 09 改为 00

这次解压就不需要密码了,成功得到图片和文本。

分析文本,,在末尾发现一串编码

我解密不出来,贴学长的了

键盘鼠标流量题(from某个老师)

键盘流量题

1、拿到一份流量文件的时候,首先判断这是什么流量,如果是802.11协议的话就是无线流量,如果是USB协议的就是USB流量,其他的为一般流量

2、如果是USB流量,要判断这流量是来源于键盘或鼠标或者其他USB设备,这边只考虑键盘或鼠标

3、我们可以查看Leftover Capture Data这个字段,如果是8字节长度就是键盘流量,其中第三字节表示和键盘的映射关系

4、我们可以通过把流量导出成CSV表格,然后将其中的Leftover Capture Data字段的内容复制黏贴到记事本,或者可以直接用kali里面的Tshark工具自动导出成文本

Tshark命令用法

tshark -r usb1.pcap -T fields -e usb.capdata > usbdata.txt

其中usb1.pcap是原来的流量文件,usbdata.txt是你要导出的数据文本的文件名

5、打开这个导出的文本,将里面的空行去除,可以使用notepad++打开,然后点击编辑-》行操作-》移除空行

6、接下去使用脚本进行自动化的翻译,这里提供了两个脚本分别是keyboard.py和keyboard1.py,其中keyboard1.py这个脚本映射结果会比keyboard.py脚本好,所以建议使用keyboard1.py,但无论最终使用哪一个脚本,运行之前确保以下两件事情:

(1)最好脚本和所需要翻译的文本在同一文件夹下

(2)脚本中keys = open(‘111111.txt’)这个单引号的部分的文件名要和所需要翻译的文本的文件名一致

7、通过CMD输入Python <脚本名称>进行运行就可以看到对应的接口

鼠标流量解题过程

1、拿到一份流量文件的时候,首先判断这是什么流量,如果是802.11协议的话就是无线流量,如果是USB协议的就是USB流量,其他的为一般流量

2、如果是USB流量,要判断这流量是来源于键盘或鼠标或者其他USB设备,这边只考虑键盘或鼠标

3、我们可以查看Leftover Capture Data这个字段,如果是4字节长度就是鼠标流量,但是这是我们还需要初步判断是左键点击移动的流量或者右键点击移动的流量,或者是不点击移动的流量,我们可以通过这些数据的数量来做初步判断

4、我们可以直接通过UsbMiceDataHacker.py这个脚本去显现出鼠标的移动轨迹,这个脚本的用法如下

python UsbMiceDataHacker.py usb2.pcap RIGHT

其中usb2.pcap是我们要进行解密的流量文件,RIGHT这个参数可以改为LEFT、MOVE、ALL,分别是显现出左键移动的流量,和不按键移动的流量,和全部的移动的流量

但是这个尤其要注意一个点,最后接的这个参数一定是要大写输入